Azure’da sanal makinalara ait diskler içerisindeki verilerinizi korumak için kullanabileceğiniz farklı şifreleme (Encryption) seçenekleri bulunmaktadır. Bu yazımızda bu şeçenekleri inceliyor olacağız.

Öncelikle Azure verilerinizi Data at rest ve Data in transit olarak iki kategoriye ayırır. Data at rest; Fiziksel ortamda statik olarak var olan hareketsiz ve işlenmeyen verilerdir . Data in Transit ise; bileşenler, konumlar yada programlar arasında aktarılan verilerin tümüdür. Encryption at rest ve Encryption in Transit terimleride bu verilerin hangi aşamada şifrelendiğini tanımlar.

Encryption-at-rest yani statik kategorideki verilerin şifrelenmeside; şifrelenmenin nerede yapıldığına bağlı olarak Azure üzerinde iki farklı gruba ayrılmıştır. Server-Side encryption; verilerin şifrelenmesi ve çözülmesi için Azure kaynakları kullanılır. Client-side encryption; verilerin şifrelenmesi Azure kaynakları dışında gerçekleştirilir.

Azure Storage Encryption – Server Side Encryption (SSE)

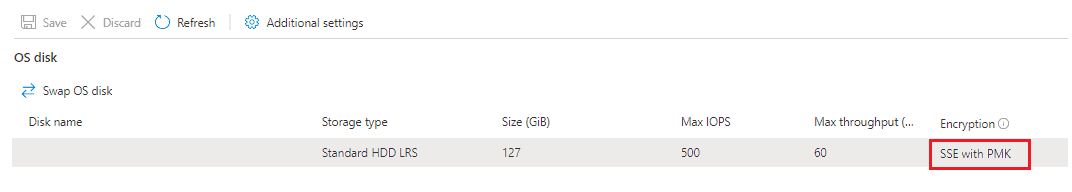

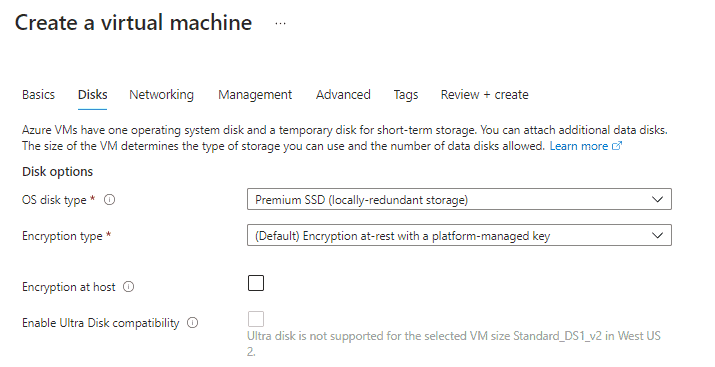

Azure üzerinde bir sanal makina oluşturduğunuzda sanal makinanın yönetilen diski Azure Storage Encryption adı verilen yöntemle 256 bit AES encryption kullanılarak şifrelenir. Bu şifreleme ayrıca Server Side Encryption – SSE olarakta bilinir. Varsayılan olarak yönetilen disklere uygulanan bu şifreleme ücretsizdir ve devre dışı bırakılamaz.

SSE şifreleme anahtarının nasil yönetildiğine bağlı olarak üç farklı şekilde yapılabilir.

- Platfrom Managed Key (PMK)

- Customer Managed Key (CMK)

- PMK + CMK

Platrom Managed Key & Customer Managed Key

Azure Storage Encryption’da şifreleme anahtarının yönetimi için Microsoft Managed Key kullanılır. Yani disk içerisindeki veriler şifrelenir/okunurken kullanılacak anahtarın yönetimi Microsoft’tadır ve bu anahtar Microsoft Key Store üzerinde içerisinde tutulur. Bu yöntem ayrıca Server Side Encryption with Platform Managed Key (SSE with PMK) olarak isimlendirilir.

| Temp diskler fiziksel host’a direk olarak bağlı olduklarından SSE ile şifrelenemezler. |

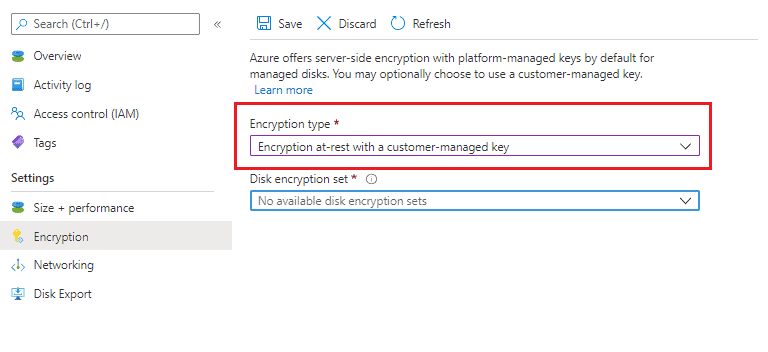

Güvenlik politikalarınız gereği şifreleme anahtarını kendinizde yönetmek isteyebilirsiniz. Bu durumda sahip olduğunuz RSA anahtarını Key Vault’a yükleyebilir ya da Key vault üzerinde yeni bir anahtar oluşturarak kullanbilirsiniz. Bu yöntem Server Side Encryption with Customer Managed Key (SSE with CMK) olarak isimlendirilir.

| Server Side Encryption kullanılarak (PMK yada CMK) şifreleninen VHD’sini (yani diski) indirip bu VHD’yi bir VM’ye işletim sistemi veya veri diski olarak eklesek, verileri okuyabilir miyiz? – Cevap: Evet, SSE verilerinizi storage seviyesinde korur,indirdiğiniz VHD storage sınırlarını terketmiş olacağından içerisindeki bilgiler okunabilir olacaktır. |

Bu nedenle, ekstra hassas verilerin bulunduğu VHD’leri için portal üzerinden indirme seçeneğinin tamamen engellenmesi gerekir. Bununla alakalı ayrıntılı bir paylaşım yapacağım.

Peki bu SSE verilerinizi nasıl koruyor ? Kötü niyetli bir kişi Microsoft veri merkezine girip, diskinizin bulunduğu storage’u ele geçirirse encryption key’i olmadığı için storage içerisindeki verilere ulaşamaz, kısacası SSE verilerinizi fizinsel disk seviyesinde korur.

Azure Disk Encryption – ADE

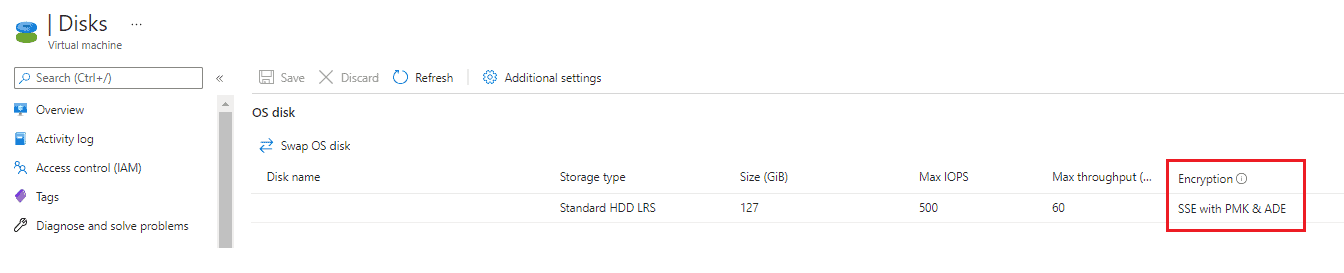

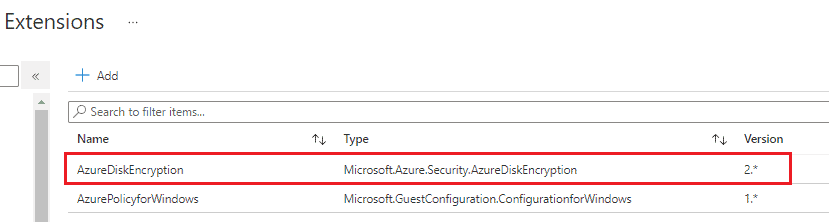

Windows yada Linux sanal makinaların OS yada data disklerinin; Windows için Bitlocker, Linuz için DM-crypt özelliğinin kullanılarak şifrelenmesidir. ADE’ sanal makina üzerinde çalışan bir extension ile server-side Encryption sağlar. ADE işletim sistemi katmanında gerçekleştiğinden sanal makina kaynaklarını kullanır ve performansı doğrudan etkiler. erişemeyecektir.

| ADE VM’in işletim sistemi katmanında yapılırken, SSE storage katmanında gerçekleşir. |

ADE ile şifrelenmiş bir VHD kötü amaçlı kişiler tarafından ele geçirilmiş olsa dahi şifreleme anahtarına sahip olunmadığı sürece verilere

ADE şifrelenemiş bir disk sadece aynı Azure üyeliği ve Azure bölgesi üzerinde yedeklenip restore edilebilir. Ayrıca ADE ile file restore desteklenmemektedir. ADE ile SSE + CMK kullanımıda desteklenmemektedir. ADE desteklenen sanal makina ve işletim sistemlerine buradan göz atabilirsiniz.

Encryption at Host (EAH) End-To-End

ADE’ye alternatif end-to-end şifreleme yapan yeni bir özelliktir. ADE’ten farklı olarak şifreleme VM’in üzerinde koştuğu host seviyesinde, host ile storage servisleri arasındaki trafiğin şifrelenmesini sağlar. Ayrıca ADE’in aksine EAH VM’inizin üzerinde koştuğu host’un kaynaklarını kullanılır. EAH host tabanlı bir şifreleme olmasına rağmen her VM için ayrı ayrı yapılandırılmalıdır.

Şuanda EAH’yi kullanabilmek için öncelikle aşağıdaki powerhsell ile bu özelliği kayıt etmeniz ve bu linki kullanmanız gerekmekte.

Register-AzProviderFeature -FeatureName “EncryptionAtHost” -ProviderNamespace “Microsoft.Compute”

Limitasyonlar:

- Ultra diskler ile desteklenmez

- ADE ile aynı anda aktif edilemez

- Mevcut sanal makinalarda EAH aktif etmek için sanal makinanın deallocated edilmesi gerekir

- Ephemeral diskler sadece PMK ile desteklenmektedir

- Güncel makinaların hepsinde EAH desteklenmek, listeye buradan erişebilrisiniz

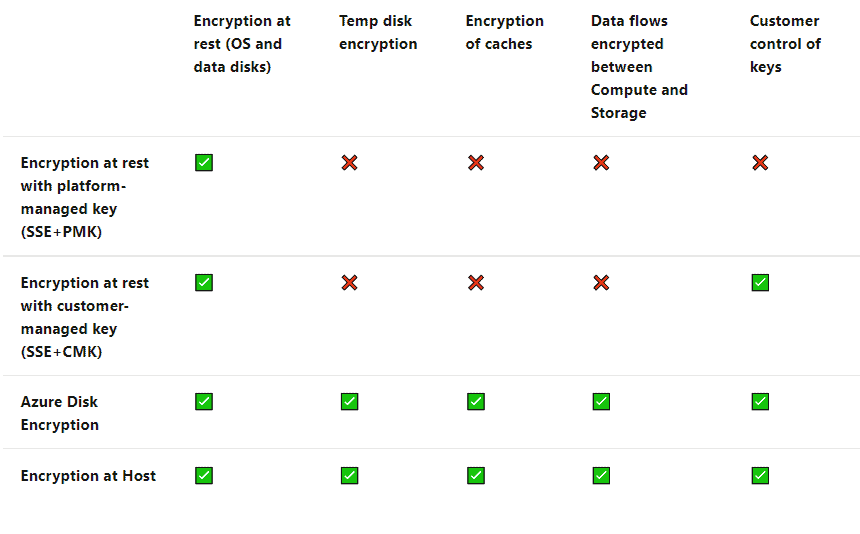

Son olarak aşağıdaki tablo yardımı ile SSE, ADE ve EAH karşılatırması yapabilirsiniz.

Tablo original URL: https://docs.microsoft.com/en-us/azure/virtual-machines/disk-encryption-overview